主页 > imtoken钱包苹果 > 未来随着科技的进步,是否可以通过量子纠缠直接传送活人?

未来随着科技的进步,是否可以通过量子纠缠直接传送活人?

这在理论上是可能的,但在实验上不可行。

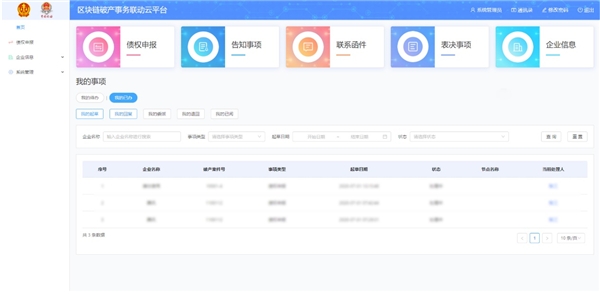

利用量子纠缠来传输量子比特是一种量子通信方式,称为量子隐形传态。 这里的瞬移一词指的是像星际迷航中的物体在太空中的瞬移。 因此,这个词的诞生仍然是科幻小说的起源。 量子隐形传态的过程如图所示:

(1) 准备纠缠粒子对。 将粒子 1 发送到 A 点,将粒子 2 发送到 B 点。

(2) 在A点,另一个粒子3携带了它要传输的量子比特Q。 在A点,同时测量粒子1和粒子3,得到测量结果。 该测量瓦解了粒子 1 和 2 的纠缠状态,但同时粒子 1 和 3 发生了纠缠。

(3)A点方使用经典信道将测量结果告知B点方。

(4) B点的一方收到A点的测量结果后,就知道B点的粒子2处于什么状态,只需对粒子2进行简单的酉变换操作,就会变成粒子3测量前的状态.

经过这4步,粒子3携带的量子比特从A点无损传输到B点,而粒子3本身只停留在A点量子计算破解比特币,没有到达B点。这里的第三步必须使用经典信道,即可以说,真正的过程是量子纠缠和经典通信可以一起使用来传输量子比特。

活着的人是由原子组成的。 如果准确知道每个原子的状态并将其编码成量子比特,理论上就可以传输这些量子比特。 但实验上,别说是人体10到26次方原子的天文数字,就量子隐形传态本身而言,信道不可能完美,中间会有损耗,误码率不会为0,所以传输结果不能完整。 同时,量子比特编码的精度不可能做到完美,在传输过程中要保持之前传输的原子状态不变是不可想象的。

所以有一天,利用量子隐形传态高效传输量子比特已经是一个梦想。 传送活人这种太科幻的东西还是别想了。

如何解决量子通信的可靠性问题

这是个骗子。 首先,量子加密是由牛津大学的 Artur Ekert 发明的。 80年代,美国进行了试验。 2003年,新加坡政府内部文件传输应用量子加密(封闭系统)。 潘伟建的团队刚从奥地利回来,重复了国外导师的项目,申请了大量资金。 然后刻意混淆,量子通信和量子通信加密。 那么为什么在开放系统中没有人像中国这样大规模投资量子加密通信呢? 原因有二:低码率和极差的抗干扰性,这意味着迄今为止开放环境下的量子通信加密是屠龙术。 《科学美国人》称量子计算破解比特币,潘建伟的“量子通信卫星”没有任何应用价值。 它发射了 600 万对纠缠粒子,但只接收到一对。 只有找到新材料,“量子通讯”才有应用价值。 数以亿计的资金就这样白白浪费了,唯一“有价值”的就是潘建伟给自己起了“量子之父”的称号。 其实早在两年前,新语丝就已经发文指出,这没有任何价值。 量子计算国家竞相追赶。 为什么除了中国没有其他国家投入研发所谓的量子通信? 每个人都自己思考这个问题。

如何从零开始研究后量子加密,本课题的重点在哪里

当您使用电子商务网站、发送和接收电子邮件或查看网上银行或信用卡帐户时,大多数人可能没有注意到 Web 浏览器中显示的小挂锁符号。 但是这个符号其实是个大东西,它代表着我们所面对的在线服务正在使用——这是一种网络协议,可以对我们在互联网上发送的数据和我们收到的响应结果进行加密。 目前,整个互联网行业都使用和其他形式的加密机制来保护各种电子通信、密码、数字签名和健康记录。

量子计算机可能很快就会摧毁这些加密防御。 虽然当前的量子计算机远算不上强大,但它们正在迅速发展。 有可能在未来十年左右——如果不是更早的话——量子计算机将对广泛使用的加密方法构成威胁。 这就是为什么研究人员和安全公司竞相开发新的加密方法来抵御黑客未来的量子攻击。

数字加密的工作原理

目前存在两种主要的加密类型。 其中,对称加密要求发送方和接收方拥有相同的数字密钥来加密和解密数据; 非对称或公钥加密机制使用公钥加密发送的内容,接收方作为唯一持有私钥的一方解密消息并读取其内容。

有时这两种方法结合使用。 例如,在协议场景中,Web 浏览器将使用公钥加密来检查网站的磁性,然后使用对称密钥来加密通信。

它的目标是防止黑客投入大规模的计算能力来暴力破解网站使用的密钥。 对此,目前流行的加密方式主要有RSA加密和椭圆曲线加密——后者通常使用所谓的陷门功能。 这是一种数学结构,使得从一侧创建密钥相对容易,但对手很难从另一侧反转密钥内容。

当然,黑客可以尝试所有可能的密钥变体来破解密码内容,但是防御端使得黑客几乎不可能通过使用极其夸张的长度的密钥来尝试所有的可能性。 以RSA 2048为例,其密钥长度为617位二进制数。 在传统计算机上,尝试所有可能的排列并找到正确的私钥的过程可能需要数十万年甚至数百万年。

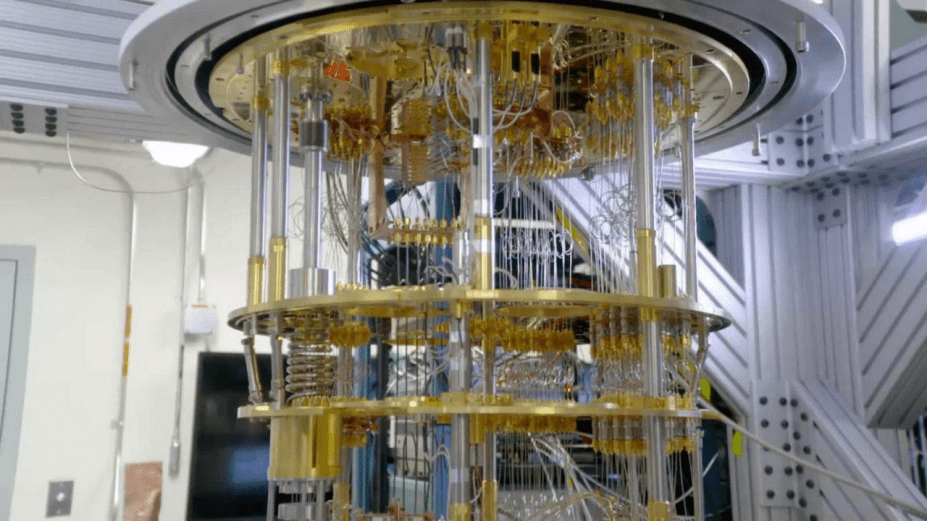

为什么量子计算机是加密的一大威胁

简单来说,这是因为量子计算机可以帮助黑客更快地攻破算法暗门。 与单个位只能处于 1 或 0 状态的经典计算机不同,量子计算机可以使用可以同时表示 1 和 0 的多种可能状态的量子位——一种称为叠加的现象。 此外,通过所谓的纠缠现象,单个量子比特还可以远距离相互影响。

在这些现象的影响下,我们只需增加几个额外的量子比特,就可以成倍地提高计算机的处理能力。 拥有 300 个量子比特的量子计算机可以表达比可观测宇宙中原子总数更多的数值。 假设量子计算机能够克服其本质上固有的一些限制,最终可能会在相对较短的时间内测试加密密钥的所有潜在排列。

黑客还可以使用针对特定任务优化的某些量子算法。 AT&T 贝尔实验室的 Lov Grover 于 1996 年提出了一种这样的算法,可以帮助量子计算机更快地搜索可能的排列。 另一个是 Peter Shor 在 1994 年提出的,他当时在贝尔实验室工作,现在是麻省理工学院的教授。 该算法可以帮助量子计算机极快地找到任何整数的质因数。

秀尔算法对公共加密系统——尤其是 RSA——构成了巨大的风险,因为它的防御能力高度依赖于反转两个大素数相乘结果的自然难度。 美国国家科学院、工程院和医学院去年发布的一份量子计算报告预测,运行 Shor 算法的强大量子计算机将能够在不到一天的时间内破解 1024 位 RSA 加密密钥。

那么,量子计算机会很快摧毁整个加密防御系统吗?

这种可能性并不太大。 美国国家科学院的研究结果表明,要构成真正的威胁,未来的量子计算机必须具有比目前可用的处理能力多得多的处理能力。

尽管如此,一些安全研究人员倾向于认为“Y2Q”——量子加密破解成为真正挑战的一年——可能很快就会到来。 2015 年,研究人员得出结论,一台量子计算机需要 10 亿个量子位才能非常有效地破解 2048 位 RSA 加密系统; 但最近的工作表明,一台拥有 2000 万个量子比特的计算机足以在短短 8 小时内完成这项任务。

幸运的是,这仍然远远超出了现有最强大的量子计算机的能力上限; 目前最先进的量子计算机只有 128 个量子比特。 然而,量子计算技术的进步是不可预测的。 如果没有“量子安全”的加密防御,从自动驾驶汽车到军事硬件,甚至在线金融交易和通信等,一切都可能成为掌握量子计算机的未来黑客。 攻击目标。

任何希望将业务数据保存数十年的企业或政府机构现在都需要考虑量子计算带来的真正风险,因为他们用来保护数据的加密技术将来可能会被破解。 此外,我们可能需要投入很多年才能真正用更强大的防御机制重新编码大量历史数据。 所以现在开始思考可能会更好。 基于此,引出了我们的新课题——大力推动后量子加密技术的发展。

什么是后量子加密?

这是一个探索加密方法的新方向,可以使用现有的经典计算机实现,但对未来的量子攻击具有足够的抵抗力。

一种防御方式是进一步增加数字密钥的大小,从而不断增加黑客在使用计算能力进行暴力破解时需要搜索的排列总数。 例如,将密钥大小从 128 位增加到 256 位将迅速增加量子计算机需要使用 Grover 算法搜索的可能排列总数。

另一种方法涉及更复杂的陷门函数,这意味着即使像 Shor 这样的算法对于量子计算机来说也很难成功破解密钥。 研究人员正在探索各种方法,从基于格的密码学到相当新颖的实现,例如超奇异同态密钥交换。

无论具体方法如何,新方法的目标都是试图将一种或几种可以广泛采用的方法归为一类。 美国国家标准与技术研究院于 2016 年启动了为政府使用开发后量子加密标准的进程。 它现在已将最初的 69 项提案缩减为 26 项,并表示初步标准草案可能会在 2022 年左右正式发布。

由于加密需要深入嵌入到这么多不同的系统中,因此制定标准的压力很大,并且可能需要花费大量时间才能找到可行的方法并实施一项新技术。 去年,美国国家科学院的一项研究指出,该行业花了十多年时间才全面推出一种可广泛部署的加密方法——但它仍然存在缺陷。 鉴于量子计算的发展速度,我们的世界可能没有多少时间来应对这一波新的安全威胁。

币圈新闻,版权所有丨如未注明,均为原创丨本站受BY-NC-SA协议授权

转载请注明原文链接:未来随着科技的进步,是否可以通过量子纠缠直接传送活人?